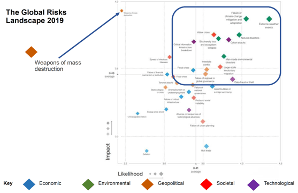

Lo scenario di rischio sistemico prodotto dal World Economic Forum vede un continuo incremento della gravità degli incidenti relativi alla sicurezza informatica, in quanto il loro impatto diventa sempre più rilevante a fronte di una probabilità di accadimento molto elevata.

Tra le varie tipologie di minacce ai sistemi informativi aziendali, l’utilizzo di Ransomware è rapidamente diventato lo scenario più comune e più efficace per esfiltrare e rendere indisponibili i dati aziendali.

Diversi fattori hanno contribuito a far sì che questo diventasse lo scenario più plausibile:

- Estrema facilità e basso costo nel procurarsi malware che sfugga all’intercettazione dei comuni antivirus.

- Bypass degli apparati di rete (firewall e intrusion prevention) mediante l’utilizzo di connessioni cifrate.

- Utilizzo dell’utente finale come bersaglio e vettore di introduzione del malware stesso.

La tipica tipologia di introduzione di malware prevede i seguenti passi:

- Invio massivo di mail contenenti link al malware: efficace in quanto basta che un solo utente apra il link per introdurre il malware in azienda.

- Apertura di una connessione cifrata in uscita per fare il download del malware: efficace in quanto questi tipo di connessione in uscita è normalmente aperta dal firewall e la connessione cifrata impedisce l’ispezione da parte del firewall e di eventuali sistemi di Intrusion Prevention.

- Lancio del malware: mediante tecniche di offuscamento e polimorfismo del codice del malware vengono bypassati i controlli degli antivirus ordinari.

- Esecuzione delle operazioni del malware: queste possono essere le più varie, ma tipicamente comprendono esfiltrazione dei dati (quindi Data breach), utilizzo di strumenti per cattura password (quindi tentativi di escalation of privilege), tentativi di identificare i sistemi di backup (per cercare di eliminare i backup stessi) e, infine, cifratura dei dati stessi.

Occorre tenere presente che lo scopo di questi malware è principalmente la cattura di informazioni (password e dati) e che questa attività viene effettuata in maniera silente; soltanto successivamente si manifestano le attività evidenti (la cifratura dei dati) e quindi quando un malware si manifesta è molto probabile che il Data Breach sia già accaduto.

Questo cambio di scenario di minaccia comporta un cambiamento radicale del perimetro di protezione, dove l’endpoint (PC, tablet, smartphone ecc) diventano il punto dove focalizzare le analisi comportamentali, in quanto la stragrande maggioranza delle volte, l’endpoint è il punto di ingresso del malware, per cui la protezione del perimetro, per quanto sempre necessaria, è diventata meno significativa. La soluzione di protezione più avanzata in questo ambito prende il nome di EDR, Endpoint Detection and Response, in quanto si parla di capacità di Detection di comportamenti anomali e di capacità di Risposta, riducendo drasticamente il tempo di detection (e quindi il periodo di tempo in cui può avvenire il data breach) e il tempo di risposta (chiudendo così l’incidente).