Nessuna politica di Cybersecurity può essere considerata completa se non è presente un piano di Incident Response che possa gestire in maniera tempestiva ed efficace gli incidenti relativi alla sicurezza informatica.

Le esperienze maturate nella gestione degli incidenti legati alle recenti campagne di malware e phishing dimostrano che le ordinarie attività di gestione del

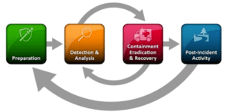

Tutti gli schemi di risposta all’incidente prevedono infatti il seguente flusso di lavoro:

La soluzione ReadyGoOne prevede la copertura dell’intero ciclo di risposta all’incidente mediante l’utilizzo di software di analisi comportamentale di nuova generazione, associato ad un servizio CSIRT (Computer Security Incident Response Team) addestrato. La copertura dei vari step di risposta segue il seguente schema:

- Preparation: installazione sui device protetti di un agente (interamente gestito dal Cloud) ed esecuzione di attività di fine tuning allo scopo di minimizzare i falsi positivi e di ottimizzare le policy di gestione in accordo con il cliente.

- Detection & Analysis: utilizzo delle capacità dell’agente per la detection delle attività malevole e analisi da parte dello CSIRT per la validazione dell’evento di sicurezza ed il primo triage.

- Containment Eradication & Recovery: utilizzo delle capacità dell’agente per il contenimento (distacco dalla rete o isolamento per evitare i movimenti laterali del malware) e attività CSIRT per l’eradicazione (dove questa non avvenga in automatico) del malware e per il pieno recupero delle funzionalità del device.

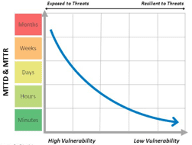

- Post-Incident Activity: Root Cause Analysis (RCA) dell’evento per identificare i vettori di ingresso e attività forense da parte dello CSIRT per l’identificazione dell’eventuale perimetro del Data Breach. L’attività post incident ha anche lo scopo di valutare i Key Performance Indicators della data security e cioè il Mean Time to Detect (tempo medio di detection dell’evento di sicurezza) e il Mean Time to Respond (tempo medio di reazione all’evento)

La riduzione di questi tempi dà un’immagine immediata delle capacità di resilienza dell’infrastruttura nei confronti degli attacchi informatici e riduce drasticamente la finestra di un eventuale data breach.